Mantener a salvo los datos empresariales es una de las tareas más importantes en toda organización, y una correcta gestión de identidades es la barrera ideal para impedir el ingreso de personas externas a información esencial o sensible.

Hoy en día, los programas de seguridad de las organizaciones tienen en cuenta este recurso para prevenir el compromiso de credenciales y el uso de contraseñas fáciles de descifrar, puertas de entrada comunes para ciberdelincuentes que desean introducir algún ransomware o robar datos.

En este artículo te contamos por qué la gestión de identidades es clave para resguardar la seguridad digital de las empresas ¡y mucho más!

¿Qué es la gestión de identidades?

Es un conjunto de procesos y tecnologías diseñados para administrar y asegurar las identidades digitales de los empleados, clientes, proveedores y otros usuarios que interactúan con una organización.

También conocida como IAM (Identity and Access Management, por sus siglas en inglés), se encarga de responder a la pregunta: «¿Quién tiene acceso a qué y cuándo?».

Con la transformación digital, las identidades también se asignan a dispositivos, robots y fragmentos de código de Internet de las cosas (IoT), como API o microservicios. Además, los entornos de TI de nube híbrida y las soluciones de Software as a Service (SaaS) complican aún más el panorama de IAM.

Si opera correctamente, la gestión de identidades ayuda a garantizar la productividad empresarial y el buen funcionamiento de los sistemas digitales. Los empleados pueden trabajar sin problemas, sin importar dónde se encuentren, mientras que la gestión centralizada se asegura de que sólo accedan a los recursos específicos que necesitan para sus trabajos.

La relación entre IAM y CIAM en la gestión de identidades

Ambos son enfoques relacionados aunque tienen sus diferencias. Por un lado, IAM se centra en administrar identidades y derechos de acceso para empleados y sistemas internos de una organización, garantizando la seguridad y el cumplimiento normativo en un entorno corporativo. Por su parte, CIAM (Client Identity and Access Management) se concentra en la gestión de identidades y derechos de acceso para clientes o consumidores externos, optimizando la experiencia del usuario y cumpliendo con regulaciones de privacidad específicas para el cliente.

La diferencia clave radica en el ámbito de aplicación y la audiencia objetivo: IAM se enfoca en usuarios internos y sistemas, mientras que CIAM se orienta hacia clientes externos y la interacción con aplicaciones y servicios en línea. Ambos comparten principios de autenticación, autorización y seguridad, pero su implementación y objetivos difieren para adaptarse a sus respectivos contextos de uso.

¿Por qué es clave una eficiente gestión de identidades?

Según un estudio de ISC², el 80 % de ataques cibernéticos se deben a problemas en la identidad de acceso, es decir, credenciales débiles o mal gestionadas. De acuerdo a Verizon, el 85% de estas infracciones se originan por errores humanos. Para 2025 estas pérdidas se pueden traducir en 10 billones de dólares. De igual modo, el 98% de los ciberataques a los que se enfrentan las empresas se dan por técnicas de ingeniería social. Y cabe destacar que 1 de cada 5 brechas de seguridad se generan por un error, directo o indirecto, de un empleado.

Esto quiere decir que si no se implementan los controles adecuados, o no se siguen correctamente los procedimientos y procesos en la gestión de identidades, es posible que las contraseñas sean hackeadas y que se produzcan suplantaciones de identidad, entre otros tipos de ataques digitales.

Gracias a los avances en cuestiones de ciberseguridad, las plataformas IAM modernas permiten automatizar muchas de las funciones que ayudan a garantizar que se apliquen controles.

¿Cuáles son las capacidades y procesos claves que contiene una plataforma de gestión de identidades?

La gestión de identidades involucra varios procesos que garantizan la seguridad y la eficiencia en el acceso a recursos digitales. Éstos incluyen:

Autenticación

Es el proceso mediante el cual se verifica la identidad de un usuario. Esto puede incluir el uso de contraseñas, tarjetas de acceso, huellas dactilares o autenticación multifactor (MFA), que combina varios métodos para aumentar la seguridad.

Autorización

Una vez que un usuario se autentica, la autorización determina qué recursos digitales específicos pueden acceder. Esto se basa en la función y el nivel de privilegio del usuario en la organización.

Administración de ciclo de vida de identidades

Se ocupa de la creación, modificación y eliminación de identidades de usuario de manera eficiente. Además, asegura que los accesos se actualicen de acuerdo con los cambios en el estado del empleado o del cliente.

Auditoría y cumplimiento

La gestión de identidades también incluye la capacidad de auditar y rastrear las actividades de acceso, cuestión esencial para garantizar el cumplimiento de regulaciones y políticas de seguridad.

Beneficios de la gestión de identidades

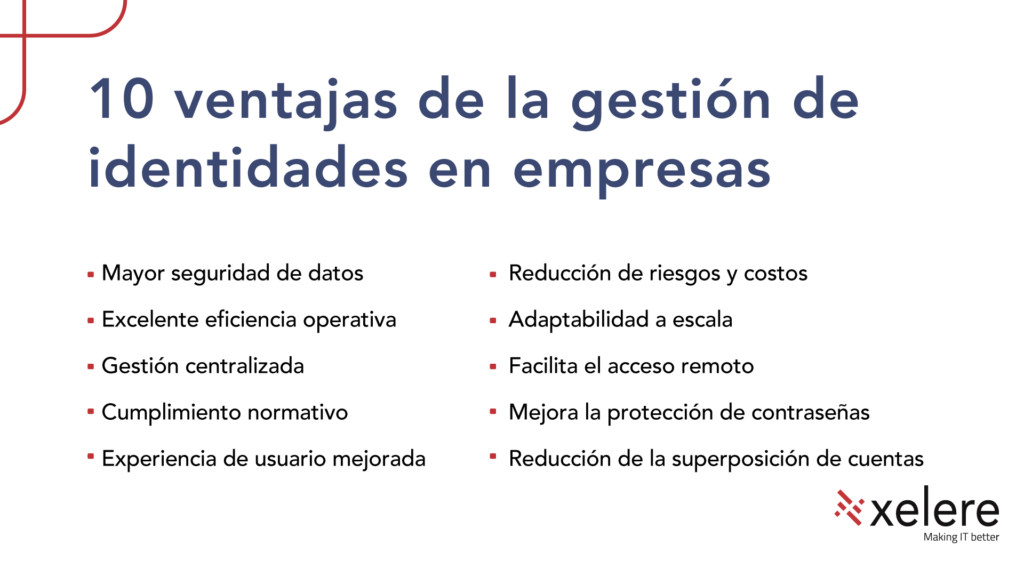

La implementación de un sistema de gestión de identidades en una empresa ofrece una serie de ventajas significativas que impactan en la seguridad, eficiencia operativa y cumplimiento normativo. Aquí presentamos algunos de esos beneficios.

Mayor seguridad de datos

IAM garantiza que sólo las personas autorizadas tengan acceso a los recursos y datos adecuados, reduciendo el riesgo de brechas de seguridad. Además, permite añadir capas adicionales de autenticación, como la Autenticación Multifactor (MFA) para reforzar la seguridad, ya que requiere múltiples pruebas de identidad antes de permitir el acceso.

Excelente eficiencia operativa

La gestión de identidades en empresas automatiza la creación, modificación y eliminación de cuentas de usuario, lo que ahorra tiempo y reduce los costos administrativos.

Gestión centralizada

Este sistema posibilita administrar todas las identidades y accesos desde un único punto.

Cumplimiento normativo

Gestionar las identidades en empresas de manera correcta proporciona capacidades de auditoría y seguimiento detallado de actividades de acceso.

Experiencia del usuario mejorada

Este sistema de ciberseguridad ofrece opciones de autenticación más convenientes, como el acceso a través de aplicaciones móviles o la autenticación única (SSO), lo que mejora la UX de manera notable.

Reducción de riesgos y costos

IAM minimiza la posibilidad de que personas no autorizadas (tanto internas como externas) obtengan acceso a datos o sistemas críticos, lo que podría llevar a daños financieros y reputacionales. Además, la automatización y la reducción de errores en la gestión de identidades pueden minimizar los costos asociados con el soporte y el mantenimiento de cuentas de usuario.

Adaptabilidad a escala

Se amolda fácilmente a medida que la empresa crece o cambia. Esto garantiza que las políticas de seguridad sigan siendo efectivas.

Facilita el acceso remoto

La gestión de identidades proporciona un acceso seguro a recursos desde cualquier ubicación, lo que es esencial en un entorno de trabajo remoto y móvil, como lo es el actual.

Mejora la protección de contraseñas

IAM puede aplicar políticas de contraseñas sólidas, incluyendo la exigencia de encriptaciones complejas y su rotación periódica.

Reducción de la superposición de cuentas

Ayuda a prevenir la creación de múltiples cuentas para un mismo usuario, simplificando la administración y mejorando la seguridad.

Desafíos en la implementación de gestión de identidades en empresas

La puesta en marcha exitosa de la gestión de identidades requiere una planificación y colaboración integrales en todas las unidades de negocio. Uno de los desafíos clave es el control de contraseñas. Para ello, los profesionales de TI deben investigar soluciones para mitigar este problema.

Además, los sistemas IAM ofrecen integración de directorios, soporte para usuarios cableados e inalámbricos, y flexibilidad para cumplir con diversas políticas operativas y de seguridad, incluyendo el auge del BYOD (Bring Your Own Device). En tanto, hoy en día es común el uso de la verificación automática del estado del dispositivo. Este proceso agiliza la gestión de identidades en entornos móviles y diversos sistemas operativos.

Passwordless en la gestión de identidades

Un enfoque muy utilizado para gestionar accesos es el passwordless. Se trata de un método de autenticación sin contraseñas. En su reemplazo se utilizan otras técnicas más seguras y convenientes como por ejemplo:

- Biometría: Esto implica el uso de rasgos físicos únicos, como huellas dactilares, reconocimiento facial, escaneo de iris o voz para verificar la identidad del usuario.

- Autenticación de dispositivos: Se basa en la confianza en un dispositivo específico, como un teléfono móvil o una tarjeta de seguridad.

- Autenticación por correo electrónico o SMS: En este método, se envía un código de verificación temporal al e-mail o número de teléfono del usuario, que debe ingresar para confirmar su identidad.

- Aplicaciones de autenticación móvil: Las Apps específicas generan códigos de un solo uso o utilizan tecnologías como NFC o Bluetooth para autenticar al usuario.

- Token de seguridad: Los tokens de seguridad físicos o virtuales generan códigos únicos que el usuario debe proporcionar para la verificación.

La autenticación sin contraseña se considera más segura debido a que las claves son susceptibles de ser adivinadas, robadas o comprometidas. Además, es más conveniente para los usuarios, ya que no tienen que recordar combinaciones complicadas o cambiarlas periódicamente. Esto también reduce la carga de trabajo de soporte técnico relacionada con la gestión de contraseñas olvidadas o bloqueadas.

¡Asegura el entorno digital de tu empresa ahora!

Proteger los datos a través de una correcta y minuciosa gestión de identidades es un paso esencial para tener una empresa segura y para habilitar servicios a los clientes y de capacidades para los negocios que de otra manera no se podría lograr con seguridad.. La creciente digitalización de accesos, la capacidad de trabajar de forma remota y las sofisticadas técnicas de vulneración que hoy en día desarrollan e implementan los ciberdelincuentes hacen que sea necesario contar con una buena plataforma de IAM y CIAM.

Desde Xelere trabajamos junto con IBM integrando la solución IBM Security Verify. Contamos con productos especialmente desarrollados para fortalecer la ciberseguridad de las organizaciones que, a su vez, brindan un enfoque inteligente e integral. ¡Contáctanos y brinda a tu organización una efectiva protección en gestión de identidades.