Escrito por: Nahuel Giliberto, Preventa de Ciberseguridad de Xelere

La aceleración digital expandió de forma significativa la superficie de ataque de las organizaciones. Hoy, los riesgos ya no se limitan a los sistemas internos ni a los activos inventariados: se manifiestan en credenciales filtradas, infraestructuras expuestas, dominios maliciosos, suplantaciones de identidad y menciones que circulan en la clear, deep y dark web.

En este contexto, la Gestión del Riesgo Digital se consolida como una capacidad clave para identificar, monitorear y reducir exposiciones externas que no son detectadas por los controles tradicionales. A través del monitoreo continuo de la superficie de ataque, la detección de información sensible en entornos abiertos y cerrados de internet, y mecanismos de remediación temprana, las organizaciones pueden anticiparse a amenazas antes de que impacten en la operación, la reputación o el negocio.

¿Qué es la Gestión del Riesgo Digital (Digital Risk Protection)?

La Gestión del Riesgo Digital es un enfoque de seguridad orientado a identificar amenazas externas asociadas a la exposición digital real de una organización. A diferencia de los modelos tradicionales, centrados en proteger infraestructura interna, este enfoque amplía la visibilidad hacia activos, identidades y referencias que existen fuera del perímetro corporativo.

Esto incluye el descubrimiento continuo de dominios, subdominios, servicios expuestos, aplicaciones web, APIs y entornos cloud asociados a la organización —incluso aquellos no documentados— mediante capacidades de Attack Surface Management, que permiten mantener visibilidad permanente sobre la exposición real en internet.

¿En qué se diferencia el DRP de los controles tradicionales de ciberseguridad?

Mientras que tecnologías como firewalls, EDR, SIEM o SOC operan sobre eventos que ya ocurren dentro de los sistemas, la Gestión del Riesgo Digital se enfoca en señales externas previas al incidente.

Este enfoque permite detectar exposiciones antes de que sean explotadas, identificar campañas de phishing activas mediante capacidades de Phishing Radar, y analizar actividad asociada a abuso de marca o preparación de ataques a partir de información que surge fuera del entorno interno de la organización.

Digital Risk Protection como capacidad estratégica

La Gestión del Riesgo Digital integra monitoreo automatizado, análisis contextual e inteligencia de amenazas para transformar grandes volúmenes de información externa en alertas accionables.

Entre sus capacidades se incluyen el monitoreo continuo de superficie de ataque digital, la detección de credenciales comprometidas, la identificación de suplantaciones de identidad y la priorización del riesgo según impacto potencial en el negocio. Este enfoque permite accionar de forma anticipada y reducir el tiempo de exposición.

¿Por qué es clave comprender la superficie de ataque real?

Uno de los principales desafíos actuales es la falta de visibilidad completa sobre la superficie de ataque. La adopción de cloud, la incorporación constante de nuevos servicios y la dependencia de terceros generan una exposición dinámica y distribuida.

El monitoreo continuo de activos expuestos, incluyendo aquellos no documentados o desconocidos, permite reducir puntos ciegos y detectar configuraciones inseguras antes de que sean aprovechadas por actores maliciosos.

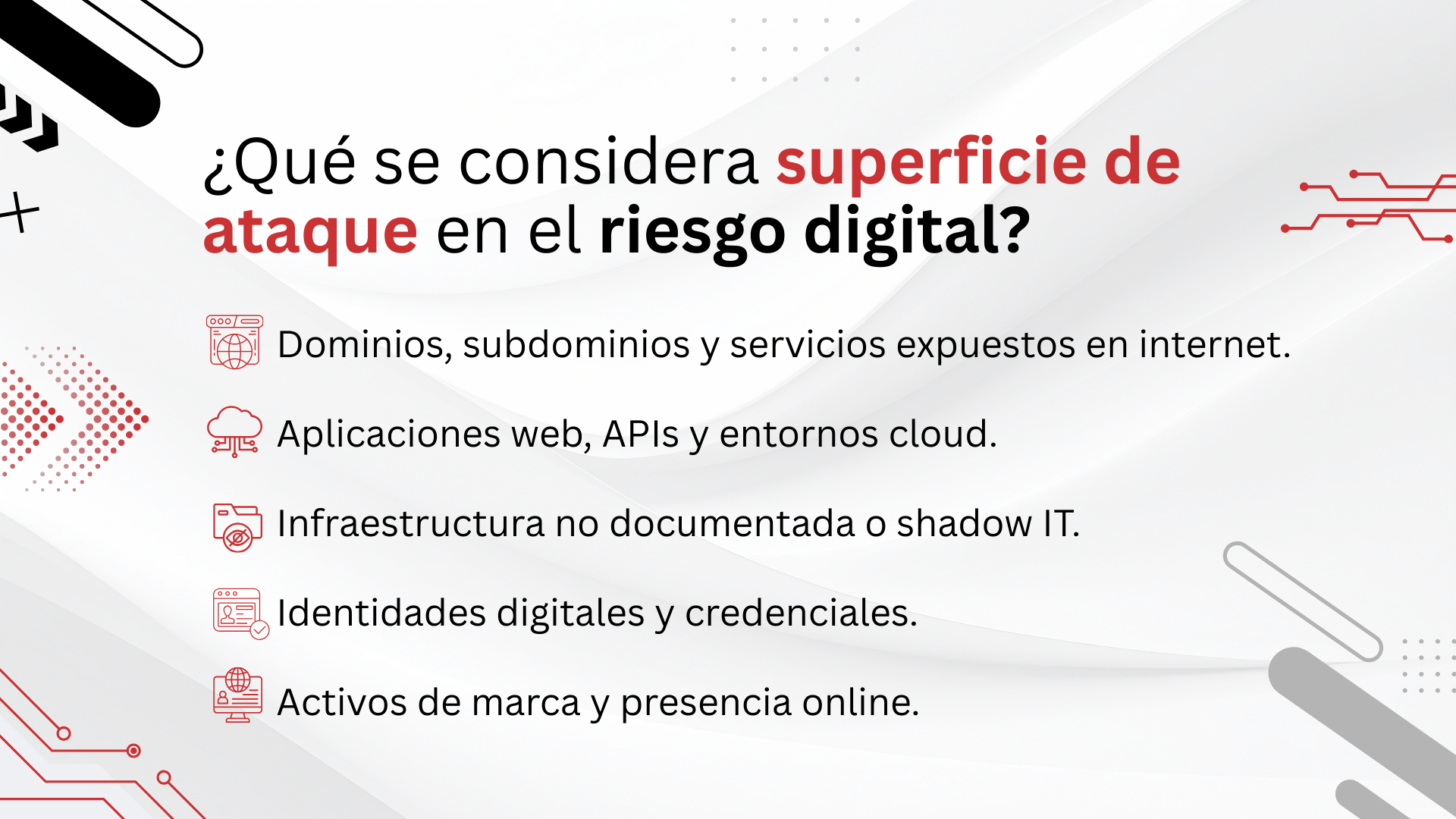

¿Qué se considera superficie de ataque en el riesgo digital?

La superficie de ataque digital abarca:

- Dominios, subdominios y servicios expuestos en internet.

- Aplicaciones web, APIs y entornos cloud.

- Infraestructura no documentada o shadow IT.

- Identidades digitales y credenciales.

- Activos de marca y presencia online.

La exposición se produce cuando estos activos quedan accesibles, mal configurados o son utilizados de forma indebida.

Activos invisibles: el mayor riesgo latente

Muchos activos no están correctamente inventariados ni monitoreados. Estos activos invisibles suelen ser detectados primero por atacantes, no por los equipos de seguridad.

La capacidad de descubrir y monitorear de forma continua estos activos permite reducir la brecha entre la exposición real y la percepción de control.

Gestión del riesgo digital como pilar de la ciberseguridad preventiva

La Gestión del Riesgo Digital no reemplaza los controles tradicionales, sino que los complementa. Su principal valor es actuar sobre señales externas antes de que el riesgo se materialice.

Esto incluye no solo la detección temprana, sino también la posibilidad de accionar sobre exposiciones mediante capacidades de Takedown, reduciendo el tiempo de disponibilidad de sitios fraudulentos, dominios maliciosos o activos abusivos.

Monitoreo de clear web, deep web y dark web: ¿qué riesgos se detectan?

Una parte significativa de la actividad maliciosa ocurre fuera de los entornos visibles para los buscadores tradicionales. El monitoreo continuo de estos espacios, mediante capacidades de Web Radar, permite detectar filtraciones de datos, menciones relevantes, dominios sospechosos y señales asociadas a campañas de ataque en preparación.

¿Qué se detecta mediante el monitoreo de deep web?

En la deep web se identifican foros privados, bases de datos filtradas, intercambio de credenciales comprometidas e información sobre accesos iniciales a entornos corporativos.

La detección temprana de estas señales permite reducir el tiempo de exposición y anticipar posibles abusos.

¿Qué amenazas aparecen en la dark web?

En la dark web se detectan la venta de credenciales y accesos corporativos, la comercialización de servicios criminales, la suplantación de identidad y la planificación de ataques dirigidos.

Esta información permite priorizar riesgos y accionar antes de que el impacto sea visible.

Filtración de credenciales y suplantación de identidad: riesgos críticos para el negocio

Las credenciales comprometidas continúan siendo uno de los vectores de ataque más eficaces. Su uso permite a los atacantes operar de forma silenciosa, integrándose en procesos legítimos.

La detección de credenciales expuestas permite reducir accesos no autorizados y limitar movimientos laterales.

Credenciales filtradas como riesgo sistémico

La filtración de credenciales debe entenderse como un riesgo sistémico. El uso de accesos válidos habilita escalamiento de privilegios y exposición progresiva de activos críticos.

La capacidad de identificar credenciales filtradas incluso cuando su origen no es interno amplía el control sobre este vector.

Protección de marca y suplantación de identidad

La suplantación de identidad corporativa se manifiesta a través de dominios similares, sitios falsos, perfiles apócrifos y campañas de phishing.

La detección de estos abusos mediante capacidades de Brand & Social Protection y Phishing Radar, junto con acciones de remediación, permite minimizar el impacto reputacional y financiero.

Inteligencia de amenazas y alertas accionables: del dato a la decisión

El riesgo digital se construye a partir de múltiples señales externas. La correlación de estas señales permite identificar patrones, campañas en evolución y exposiciones con impacto potencial en el negocio.

Inteligencia de amenazas aplicada al riesgo digital

La inteligencia aplicada se apoya en capacidades de Cyber Threat Intelligence, que correlacionan filtraciones, menciones, registros sospechosos y reutilización de credenciales para anticipar amenazas y evaluar su impacto sobre la continuidad operativa y la reputación.

Alertas tempranas y accionables como instrumento de gobierno del riesgo

Las alertas priorizadas permiten decidir cuándo accionar, cuándo escalar y cuándo monitorear, optimizando la asignación de recursos y reduciendo la ambigüedad en la toma de decisiones.

En conjunto, la filtración de credenciales, la suplantación de identidad y las señales que emergen en entornos externos no deben analizarse como eventos aislados, sino como indicadores tempranos de riesgo en evolución. La combinación de detección de credenciales expuestas, protección de marca e inteligencia de amenazas permite transformar información dispersa en alertas accionables, facilitando una gestión del riesgo digital más anticipada y alineada al negocio.

Este enfoque reduce la ventana de exposición, mejora la capacidad de respuesta y habilita decisiones oportunas antes de que el riesgo se materialice en incidentes con impacto operativo, financiero o reputacional.

Xelere y BeyGoo: gestión del riesgo digital con foco en negocio

En Xelere, acompañamos a las organizaciones en la adopción de una gestión del riesgo digital madura, integrando las capacidades de BeyGoo dentro de una estrategia de ciberseguridad alineada a los objetivos corporativos.

¿Qué valor aporta la integración Xelere + BeyGoo?

La integración entre Xelere y BeyGoo permite a las organizaciones incorporar la Gestión del Riesgo Digital como una capacidad continua, alineada tanto a la estrategia de ciberseguridad como a los objetivos del negocio. A través de este enfoque, los equipos de seguridad y la alta dirección obtienen una visión unificada de la exposición digital, con información accionable para anticiparse a amenazas antes de que se conviertan en incidentes.

El resultado es una protección preventiva del negocio y de la marca, que reduce la incertidumbre, mejora la toma de decisiones y fortalece la postura de seguridad frente a un entorno de amenazas cada vez más dinámico.

👉 Conoce cómo Xelere acompaña a las organizaciones en la gestión del riesgo digital y la protección de sus activos críticos: https://www.xelere.com